В GitLab обнаружены новые уязвимости, позволяющие обход аутентификации пользователей и удаленное выполнение кода

GitLab предупредил своих пользователей о критических уязвимостях безопасности и призвал немедленно обновить системы. Согласно последнему обновлению безопасности, злоумышленники могут использовать эти уязвимости, чтобы получить доступ к системе под видом легитимного пользователя или выполнить произвольный код в среде GitLab.

Анализ показал, что в GitLab выявлены две основные проблемы безопасности:

- Критические уязвимости обхода аутентификации (CVE-2025-25291 и CVE-2025-25292).

- Уязвимость, позволяющая удаленное выполнение кода (CVE-2025-27407).

Эти уязвимости связаны с механизмом аутентификации SAML Single Sign-On (SSO) и библиотекой GraphQL, используемыми в GitLab.

1. Уязвимости обхода аутентификации

Уязвимости CVE-2025-25291 и CVE-2025-25292 обнаружены в библиотеке ruby-saml, которая используется для аутентификации SAML SSO в GitLab. Опасность этих уязвимостей заключается в том, что если у злоумышленника есть подписанный SAML-документ, он может использовать уязвимость для входа в систему от имени другого пользователя.

Зона влияния уязвимости

- Затронутые системы: GitLab Community Edition (CE) и Enterprise Edition (EE).

- Уязвимые библиотеки: ruby-saml от версии 1.13.0 до 1.18.0 и версии ниже 1.12.4.

- Уровень опасности: Критический.

- Условия атаки: Злоумышленник должен иметь подписанный SAML-документ.

2. Уязвимость удаленного выполнения кода

Уязвимость CVE-2025-27407 была обнаружена в библиотеке Ruby GraphQL, используемой в GitLab. Используя эту уязвимость, злоумышленник может выполнить произвольный код в среде GitLab, передав вредоносный проект другому аккаунту в системе.

Зона влияния уязвимости

- Затронутые системы: GitLab CE/EE.

- Уровень опасности: Высокий.

- Условия атаки: Злоумышленник должен быть аутентифицированным пользователем GitLab.

Важно отметить, что эта уязвимость реализуется через функцию Direct Transfer. В настоящее время эта функция находится на стадии бета-тестирования и по умолчанию отключена, поэтому пользователи, не активировавшие ее, защищены от атаки.

Обновление PostgreSQL и оптимизация системы

Помимо исправления уязвимостей безопасности, GitLab также объявил об обновлении PostgreSQL до версий 14.17 и 16.8. Эти обновления решают следующие проблемы:

- Задержки в системе поиска, связанные со специальными символами.

- Ошибки при работе с репозиториями проектов.

- Общая оптимизация компонентов системы.

Как защититься?

GitLab рекомендует пользователям принять следующие меры для защиты своих систем:

1. Немедленно обновить GitLab

Обновите GitLab до одной из последних версий:

- 17.9.2, 17.8.5 или 17.7.7.

2. Усилить безопасность аутентификации SAML

- Включите двухфакторную аутентификацию GitLab.

- Отключите функцию обхода двухфакторной аутентификации SAML.

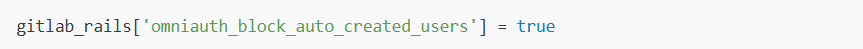

- Включите настройку, требующую подтверждения администратора для новых пользователей:

3. Отключить функцию Direct Transfer

Если эта функция включена, немедленно отключите ее.

4. Следить за официальными рекомендациями по безопасности

GitLab регулярно публикует обновления безопасности на своем официальном сайте. Ознакомиться с последними исправлениями можно по этой ссылке.

Выявленные уязвимости в GitLab позволяют злоумышленникам обходить аутентификацию пользователей и получать привилегированный доступ к системе. Поэтому необходимо срочно обновить все самоуправляемые инстансы GitLab. Особенно это касается организаций, использующих SAML-аутентификацию или планирующих включение функции Direct Transfer.

Чтобы обеспечить безопасность вашей системы, следите за официальными обновлениями GitLab и принимайте рекомендуемые меры защиты!