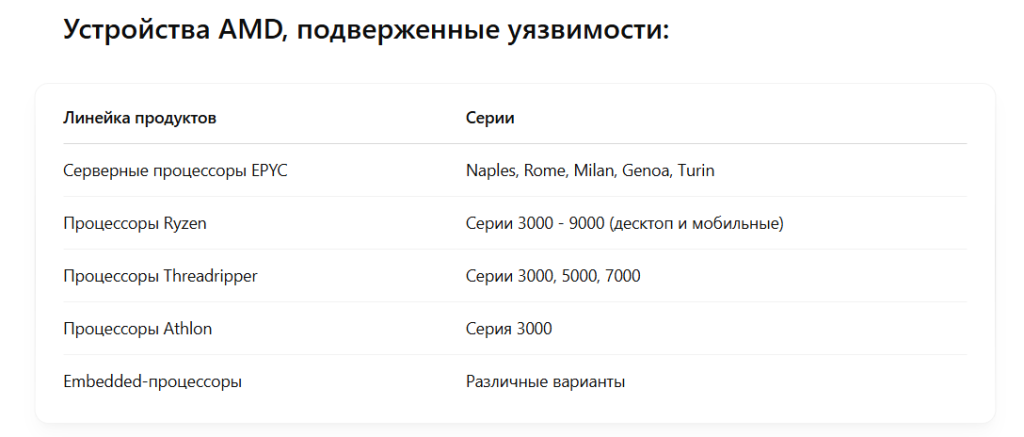

В процессорах AMD обнаружена опасная уязвимость: Злоумышленники могут загружать вредоносный код, нарушающий работу процессора!

В мире кибербезопасности появилась серьезная новость — исследователи компании Google обнаружили уязвимость в процессорах AMD, которая позволяет злоумышленникам загружать вредоносный микрокод (microcode) прямо в процессор.

Данная уязвимость получила идентификатор CVE-2024-36347 и оценена на 6,4 балла по системе CVSS (средний уровень угрозы).

Суть проблемы заключается в ошибке алгоритма проверки цифровой подписи при загрузке микрокода процессором AMD. Это означает, что если злоумышленник имеет права администратора системы, он может загружать в процессор неавторизованные или вредоносные патчи микрокода.

Как указано в официальном бюллетене безопасности AMD:

«Данная уязвимость позволяет атакующему с правами администратора загружать неавторизованные патчи микрокода в процессор.»

Исследователи Google не только успешно продемонстрировали возможность загрузки непроверенного кода, но и сумели подделать цифровую подпись, обходя проверку аутентичности.

Возможные последствия эксплуатации уязвимости:

- Нарушение целостности выполнения команд процессора;

- Кража конфиденциальных и защищенных данных;

- Полный захват среды System Management Mode (SMM) процессора;

- Получение полного контроля над системой.

Условия для успешной атаки:

- Наличие прав администратора в системе;

- Использование ошибки проверки подписи при загрузке микрокода.

Компания AMD готовит обновления прошивки Platform Initialization (PI), которые закроют эту уязвимость.

График выхода обновлений:

- EPYC Naples, Rome, Milan — 13 декабря 2024 г.

- EPYC Genoa — 16 декабря 2024 г.

- EPYC Turin — 4 марта 2025 г.

- Ryzen и другие процессоры — с января 2025 г.

После установки обновлений попытка загрузки неавторизованного микрокода на системах со старыми версиями BIOS приведет к ошибке #GP (General Protection Fault).

Важное замечание:

На данный момент случаев эксплуатации этой уязвимости в реальных атаках зафиксировано не было.

Однако сам факт успешного обхода механизма проверки подписи процессоров AMD — тревожный сигнал для всей архитектуры безопасности современных процессоров.

Рекомендации пользователям и организациям:

- Следите за выходом новых версий прошивок для своих процессоров;

- Устанавливайте обновления как можно скорее;

- Усильте меры безопасности своих систем.

В условиях современных киберугроз единственной надежной защитой остаются своевременные обновления и соблюдение базовых мер безопасности!