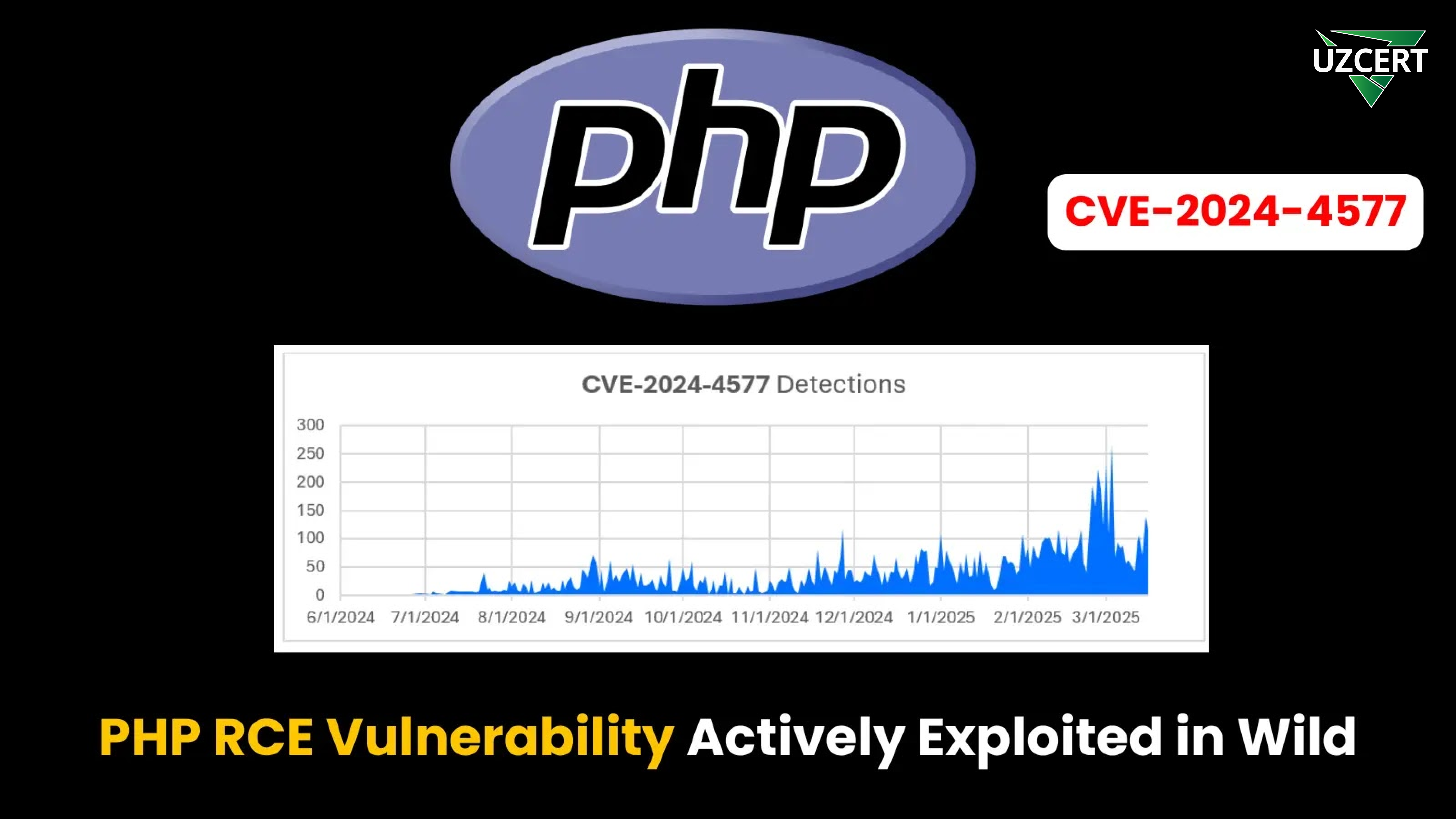

Вновь обнаруженная уязвимость в PHP угрожает Windows-системам

В современном мире кибербезопасности любая уязвимость в программном обеспечении может представлять серьезную угрозу. Недавно обнаруженная уязвимость CVE-2024-4577 является ярким тому примером. Данная уязвимость позволяет злоумышленникам удаленно выполнять вредоносный код через модуль PHP-CGI в Windows-системах. В результате на серверы могут быть установлены вредоносные программы, а их ресурсы используются в незаконных целях.

По данным специалистов, эта уязвимость активно используется для установки криптомайнеров и инструментов удаленного управления (RAT). В связи с этим всем пользователям рекомендуется как можно скорее обновить PHP и принять меры безопасности.

Уязвимость CVE-2024-4577 затрагивает версии PHP, работающие в режиме CGI на Windows-системах. Проблема заключается в том, что при использовании некоторых кодировок механизм «Best-Fit» в Windows заменяет непонятные символы на схожие. В результате модуль PHP-CGI может неверно интерпретировать данные, позволяя злоумышленникам выполнять свои команды.

По данным Bitdefender, атаки, использующие эту уязвимость, чаще всего наблюдаются в следующих странах:

- Тайвань – 54,65%

- Гонконг – 27,06%

- Бразилия – 16,39%

- Япония – 1,57%

- Индия – 0,33%

Наибольшее распространение атаки получили в регионах, где активно используются многобайтовые кодировки. Однако специалисты предупреждают, что угроза актуальна для систем по всему миру.

Анализ показал, что 15% атак, использующих эту уязвимость, были направлены на первоначальное тестирование. Злоумышленники проверяли возможность эксплуатации с помощью команд, таких как «whoami».

Еще 15% атак были сосредоточены на сборе информации о системе, в ходе которых злоумышленники использовали стандартные команды Windows для изучения внутренней структуры сервера.

Наиболее опасные атаки были нацелены на установку криптомайнеров, что составило 5% от общего числа атак. В этих случаях хакеры устанавливали XMRig, скрыто используя ресурсы сервера для майнинга криптовалюты. Кроме того, на системы загружались инструменты удаленного управления, такие как Quasar RAT, позволяющие злоумышленникам полностью контролировать сервер.

Эксперты также зафиксировали случаи конкуренции между хакерами. Некоторые атакующие не только использовали уязвимость, но и пытались предотвратить доступ к серверу другим группам. Для этого они изменяли настройки firewall, ограничивая соединения с определенных IP-адресов.

Разработчики PHP выпустили обновления, устраняющие данную уязвимость:

- PHP 8.3.8

- PHP 8.2.20

- PHP 8.1.29

Поэтому необходимо срочно обновить PHP. Если ваш сервер работает на PHP 8.0, PHP 7 или более ранних версиях, настоятельно рекомендуется перейти на актуальную версию.

Помимо обновления PHP, следует предпринять дополнительные меры безопасности:

- Изменить архитектуру работы PHP:

- Вместо CGI использовать более безопасные альтернативы, такие как Mod-PHP, FastCGI или PHP-FPM.

- Ограничить доступ к административным инструментам:

- Разрешить выполнение команд PowerShell только доверенным пользователям.

- Настроить постоянный мониторинг системы:

- Использовать системы мониторинга киберугроз для раннего выявления подозрительной активности.

- Проверить настройки брандмауэра (firewall):

- Убедиться, что злоумышленники не внесли изменения в параметры безопасности.

- Создавать резервные копии:

- Регулярное создание резервных копий данных поможет восстановить систему после атаки.

Уязвимость CVE-2024-4577 представляет серьезную угрозу для Windows-серверов, использующих PHP. Злоумышленники используют эту брешь для установки криптомайнеров, инструментов удаленного управления и захвата контроля над системами.

Разработчики PHP уже выпустили обновления, и пользователям рекомендуется срочно их установить. Также важно мониторить серверы, соблюдать меры безопасности и отказаться от устаревших версий PHP.

Если ваш сервер использует PHP в Windows-среде, выполните вышеуказанные рекомендации, чтобы защититься от возможных атак.