Киберпреступники используют уязвимости Fortinet для атак программой-вымогателем SuperBlack

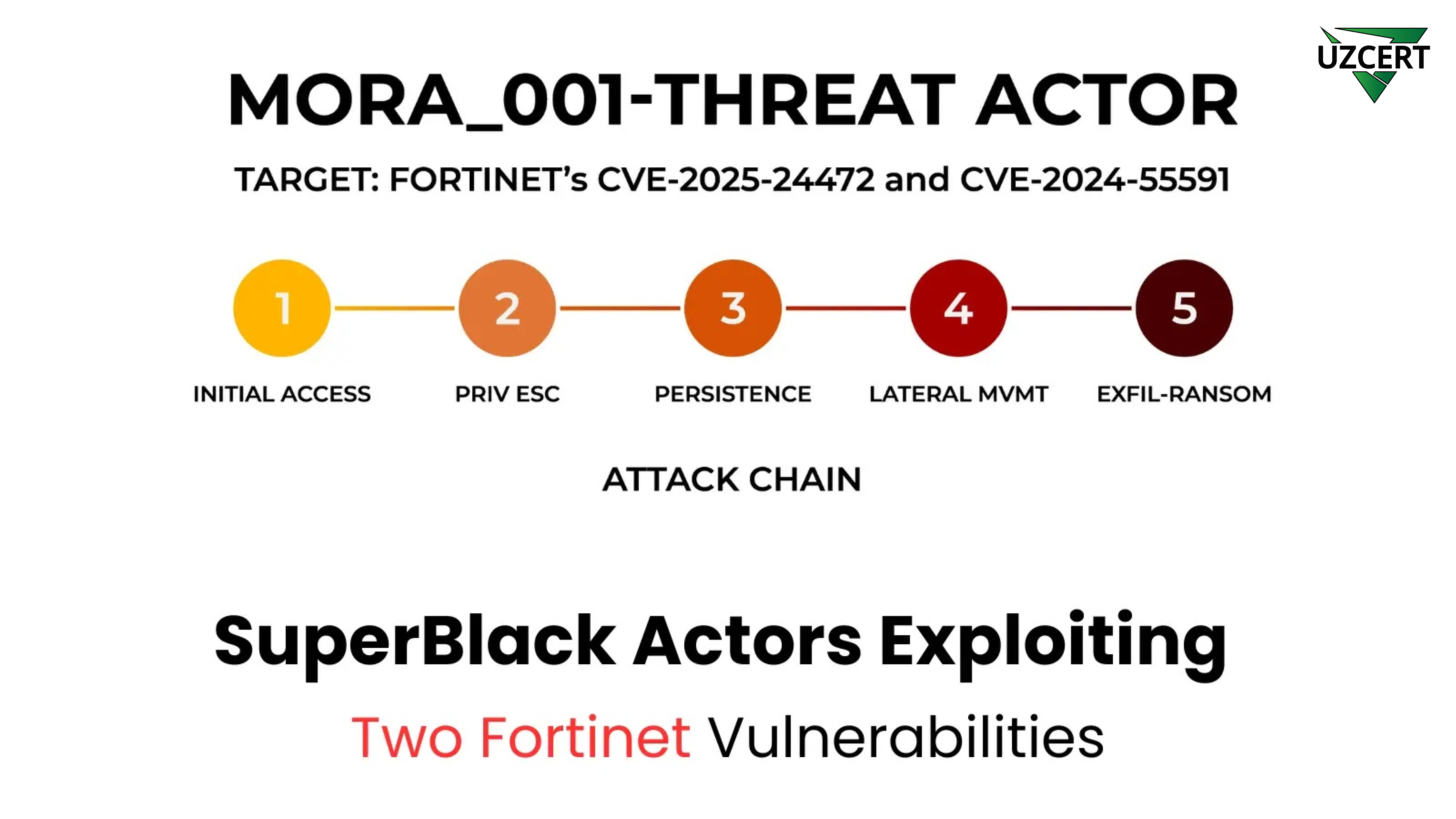

С конца января по начало марта 2025 года исследователи кибербезопасности из Forescout’s Vedere Labs выявили сложные атаки, проводимые злоумышленником, отслеживаемым под именем Mora_001. Эти атаки были направлены на распространение специально разработанного вредоносного ПО SuperBlack ransomware через уязвимости в системах Fortinet.

Киберпреступники из Mora_001 использовали уязвимости CVE-2024-55591 и CVE-2025-24472, затрагивающие системы FortiOS до версии 7.0.16. Эти уязвимости позволяли злоумышленникам получать права супер-администратора без аутентификации.

Исследователи выявили два ключевых способа эксплуатации этих уязвимостей:

🔹 Использование WebSocket-уязвимости через интерфейс Jsconsole – злоумышленники успешно подделывали IP-адреса (127.0.0.1, 8.8.8.8 и другие) и получали доступ к системе.

🔹 Использование HTTPS-запросов – метод, позволявший обойти аутентификацию и выполнить эксплуатацию напрямую.

Важно отметить, что эти атаки были реализованы в течение 96 часов после публикации PoC-эксплойтов в открытом доступе.

После успешного взлома Mora_001 использовали несколько продвинутых техник для сохранения доступа в системе:

✅ Создание новых учетных записей – были зарегистрированы “forticloud-tech”, “fortigate-firewall”, “adnimistrator” (ошибочное написание “administrator”) и другие пользователи с правами администратора.

✅ Автоматизированные скрипты для устойчивости – злоумышленники создавали скрипты, автоматически запускающиеся ежедневно, позволяя им восстанавливать свои учетные записи после перезагрузки системы. Например, пользователь «forticloud-sync» повторно создавался с правами супер-администратора.

✅ Распространение по сети – если устройства FortiGate работали в режиме High Availability (HA), злоумышленники использовали синхронизацию конфигурации для доступа к другим системам.

✅ Скрытая разведка сети – атакующие сканировали панели управления FortiGate для поиска уязвимых точек в сети.

✅ Использование VPN для сокрытия следов – были созданы новые VPN-аккаунты, названия которых были похожи на реальные учетные записи пользователей (например, xxx1).

Mora_001 использовали различные методы для дальнейшего проникновения в систему:

✔ Использование VPN-аккаунтов для доступа к сети

✔ Управление другими межсетевыми экранами через HA-конфигурацию

✔ Эксплуатация инфраструктуры аутентификации TACACS+ или RADIUS

✔ Дистанционный запуск команд через Windows Management Instrumentation (WMIC)

✔ Подключение к другим серверам и сетевым устройствам через SSH

Основная цель атак

Злоумышленники нацеливались на критически важные системы сети – файловые серверы, серверы аутентификации, контроллеры домена и базы данных.

Сначала данные крались, а затем шифровались, что соответствует классической модели double extortion (двойного шантажа).

SuperBlack ransomware имеет сходство с LockBit 3.0 (LockBit Black), но содержит несколько модификаций:

🔹 Изменена структура сообщения с требованием выкупа

🔹 Добавлен инструмент для кражи данных

🔹 Удалены некоторые элементы LockBit, но основная архитектура системы сохранена

В записке с требованием выкупа злоумышленники указали Tox ID (DED25DCB2AAAF65A05BEA584A0D1BB1D55DD2D8BB4185FA39B5175C60C8DDD0C0A7F8A8EC815), который ранее связывался с LockBit 3.0.

По имеющимся данным, SuperBlack ransomware имеет общие черты с BlackMatter, LockBit и BlackMatte, что указывает на возможное использование конструктора (builder) LockBit.

Для предотвращения атак рекомендуется:

✔ Немедленно обновить FortiOS до последней версии, устраняющей CVE-2024-55591 и CVE-2025-24472

✔ Отключить внешний доступ к административным интерфейсам или ограничить его

✔ Периодически проверять учетные записи администраторов и удалять подозрительных пользователей

✔ Анализировать автоматизированные задачи (tasks) и устранять неизвестные процессы

✔ Контролировать VPN-аккаунты и отслеживать подозрительные изменения

✔ Постоянно мониторить сетевой трафик и анализировать логи HTTP/S, CLI и аутентификации

Кибератаки Mora_001 еще раз доказали, что уязвимости в периферийных устройствах безопасности (таких как Fortinet) могут быть использованы злоумышленниками для проникновения в сеть.

Эта угроза не только шифрует данные, но и предварительно крадет их, усиливая давление на жертв в рамках модели двойного вымогательства.

Регулярное обновление системы, мониторинг сетевых событий и готовность к возможным атакам – ключевые меры защиты. В противном случае подобные сложные атаки могут привести к серьезным последствиям для ИТ-инфраструктуры.