Внимание пользователям Kibana: Важное сообщение по безопасности!

Kibana — это широко используемый инструмент для визуализации и анализа данных, входящий в состав Elastic Stack. Недавно компания Elastic выявила критическую уязвимость в Kibana и выпустила важное обновление безопасности для её устранения. Данная уязвимость зарегистрирована под идентификатором CVE-2025-25012 и получила критический рейтинг опасности 9.9 балла по шкале CVSS. Это означает, что злоумышленники могут выполнить произвольный код на уязвимой системе.

Данная уязвимость связана с загрязнением прототипа (prototype pollution) в программном обеспечении Kibana. Злоумышленники могут использовать специально созданный загружаемый файл и модифицированные HTTP-запросы для эксплуатации этой уязвимости. В результате они могут выполнить вредоносный код в системе и использовать её в своих целях.

Технические данные

- CVE-идентификатор: CVE-2025-25012

- Уровень опасности:9.9 (Критический)

- CVSS:3.1/AV:N/AC:L/PR:L/UI:N/S:C/C:H/I:H/A:H

- (Этот рейтинг означает, что уязвимость может быть использована удалённо, не требует высокой сложности эксплуатации и не требует взаимодействия со стороны пользователя.)

- Затронутые версии:

- Kibana 8.15.0 – 8.17.0: Может быть использована пользователями с ролью Viewer.

- Kibana 8.17.1 и 8.17.2: Может быть использована пользователями с определёнными привилегиями:

- fleet-all

- integrations-all

- actions:execute-advanced-connectors

Если вы пока не можете обновить Kibana, рекомендуется применить следующие меры:

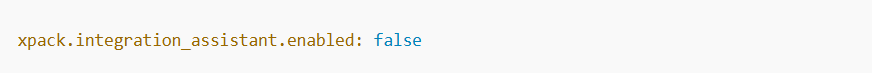

- Отключить Integration Assistant

Добавьте следующую строку в конфигурацию Kibana:

Уязвимость полностью устранена в версии Kibana 8.17.3.

Дополнительные рекомендации по безопасности

- Немедленно выполните обновление.

Самый эффективный способ защиты — обновление Kibana до версии 8.17.3 или выше. - Придерживайтесь принципа минимальных привилегий.

Назначайте пользователям только необходимые уровни доступа. В большинстве случаев можно значительно снизить риск эксплуатации уязвимости, ограничив круг пользователей с соответствующими правами. - Отслеживайте логи безопасности.

Мониторинг логов Kibana и Elasticsearch поможет выявить подозрительную активность. Если обнаружены нестандартные запросы или неожиданные операции, их следует немедленно проанализировать. - Укрепите сетевую безопасность.

Ограничьте доступ к Kibana, разрешив его только с доверенных IP-адресов. - Используйте Web Application Firewall (WAF).

Настройте WAF для обнаружения и блокировки атак ещё до их реализации.

Уязвимость CVE-2025-25012 в Kibana представляет серьёзную угрозу, так как позволяет злоумышленникам выполнять произвольный код удалённо. Для защиты от данной угрозы необходимо срочно обновить систему, принять временные меры и минимизировать права пользователей.

Если вы используете Kibana, не откладывайте установку обновления безопасности!