XWorm и AsyncRAT: скрытые вредоносные программы распространяются через PowerShell и Visual Basic

Последние исследования в области кибербезопасности показывают, что методы распространения вредоносных программ становятся все более сложными. Недавно обнаруженный новый batch-скрипт является ярким примером этой тенденции.

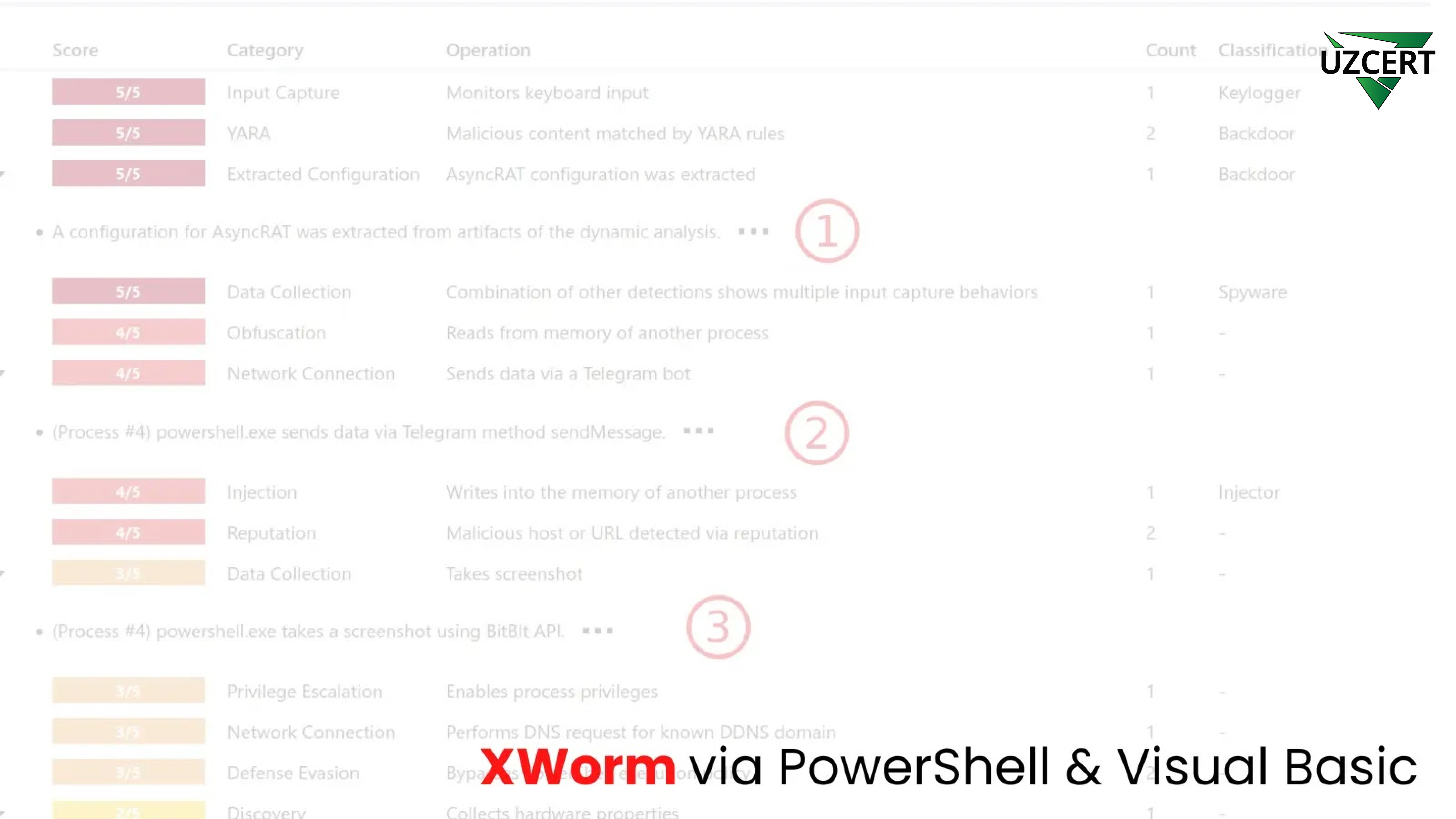

Этот скрипт используется для распространения таких мощных вредоносных программ, как XWorm и AsyncRAT, а также применяет передовые методы обфускации для обхода антивирусной защиты. Тот факт, что данный код оставался незамеченным в системе VirusTotal в течение двух дней, подчеркивает серьезность данной угрозы.

Согласно анализу, опубликованному VMRay в сети X (Twitter), вредоносный batch-скрипт использует многоэтапную инфекционную цепочку:

- Запускается PowerShell-загрузчик.

- Зашифрованный вредоносный payload расшифровывается с использованием AES-256.

- Дешифрованный вредоносный код подключается к серверу C2 (Command and Control), управляемому через Telegram.

- Собирается информация о системе жертвы и отправляется злоумышленнику через Telegram.

Среди собираемых данных:

🔹 Идентификатор устройства (Device ID)

🔹 Аппаратный идентификатор (HWID — Hardware ID)

🔹 Публичный IP-адрес и страна

🔹 Имя компьютера и имя пользователя

🔹 Информация об антивирусных программах

Кроме того, скрипт может делать скриншоты экрана жертвы и отправлять их злоумышленникам через Telegram.

Что такое XWorm и AsyncRAT?

XWorm: мощный и опасный троян

XWorm – это троян удаленного доступа (RAT), позволяющий злоумышленникам красть личные данные пользователей и управлять зараженным компьютером. Основные функции:

🔸 Кража паролей пользователя

🔸 Запуск программ-вымогателей (ransomware)

🔸 Проведение атак DDoS

🔸 Мониторинг веб-камеры и запись нажатий клавиш (keylogging)

🔸 Распространение через USB-накопители

🔸 Обход Windows Defender и других систем безопасности

XWorm закрепляется в системе, изменяя реестр Windows, а также отключает AMSI (Antimalware Scan Interface), что затрудняет его обнаружение антивирусными программами.

AsyncRAT: скрытый шпион

AsyncRAT – еще один опасный троян удаленного доступа, обладающий следующими возможностями:

🔸 Мониторинг и запись экрана жертвы

🔸 Фиксация нажатий клавиш (Keylogging)

🔸 Загрузка и выгрузка файлов

🔸 Выполнение команд удаленно

🔸 Отключение антивирусных программ

Этот вредоносный RAT использует технику Process Hollowing, позволяющую ему инъектировать свой код в легитимные процессы Windows, тем самым скрывая свое присутствие.

Этот вредоносный batch-скрипт использует сложные методы обфускации:

🔹 Кодирование UTF-16 и вставка бесполезного кода для усложнения анализа

🔹 Использование обфускаторов с открытым исходным кодом, что делает скрипт практически нечитаемым

🔹 Многослойное шифрование PowerShell-кода, что затрудняет статический анализ

🔹 Telegram как канал C2, что позволяет злоумышленникам скрывать свое местоположение и личность

🔹 Использование кода, похожего на сгенерированный ИИ (ChatGPT, Claude), что затрудняет определение источника атаки

Как защититься от подобных угроз?

💡 Используйте антивирусы с поведенческим анализом – Обратите внимание на решения, которые обнаруживают подозрительное поведение, например, несанкционированное выполнение PowerShell-скриптов.

💡 Анализируйте сетевой трафик – Проверяйте подключения к неизвестным IP-адресам и доменам, особенно если они связаны с серверами C2 на базе Telegram.

💡 Обучайте сотрудников – Основной метод распространения таких вредоносных программ – это фишинговые письма. Обучите персонал не открывать подозрительные вложения и не кликать по неизвестным ссылкам.

💡 Регулярно обновляйте антивирусные базы – Поддерживайте антивирусное ПО в актуальном состоянии для обнаружения новых угроз, таких как XWorm и AsyncRAT.

💡 Следите за новыми киберугрозами – Читайте отчеты о новых вредоносных кампаниях и добавляйте Indicators of Compromise (IoC) в системы безопасности вашей организации.

XWorm и AsyncRAT – это серьезные угрозы, которые постоянно развиваются. Злоумышленники используют batch-скрипты, PowerShell и Visual Basic для распространения этих вредоносных программ, значительно усложняя их обнаружение. Это подтверждает тот факт, что традиционные антивирусные методы больше не являются достаточными.

Каждый специалист по информационной безопасности и системный администратор должен:

✅ Активно мониторить сетевую активность

✅ Использовать современные системы безопасности

✅ Обучать персонал основам кибербезопасности

⚠️ Будьте бдительны и защищайте свою систему от кибератак! ⚠️