Ghost Ransomware: CISA и FBI предупреждают об угрозе для организаций в более чем 70 странах

Федеральное бюро расследований (FBI) и Агентство по кибербезопасности и защите инфраструктуры (CISA) совместно выпустили предупреждение о масштабных атаках группы Ghost ransomware, которая скомпрометировала более 70 организаций в различных секторах по всему миру. Группа Ghost ransomware, действующая под псевдонимами Cring, Crypt3r и Phantom, предположительно связана с Китаем и использует уязвимости в устаревшем программном обеспечении для распространения вредоносных программ, таких как Ghost.exe и Cring.exe.

Атаки направлены на ключевые секторы, включая здравоохранение, государственные учреждения, образование и производство. Злоумышленники используют сложные методы для отключения протоколов безопасности, шифрования данных и требования выкупа в криптовалюте.

Используемые уязвимости и методы доступа:

Группа Ghost использует известные уязвимости, зарегистрированные в списке Common Vulnerabilities and Exposures (CVEs), для проникновения в сети. Основное внимание уделяется системам, которые не получили критических обновлений. Ключевые уязвимости включают:

- CVE-2018-13379: Уязвимость в устройствах Fortinet FortiOS.

- CVE-2010-2861 и CVE-2009-3960: Уязвимости в серверах Adobe ColdFusion.

- CVE-2021-34473, CVE-2021-34523, CVE-2021-31207: Уязвимости в серверах Microsoft Exchange (часть цепочки атак ProxyShell).

Эти уязвимости позволяют злоумышленникам загружать веб-шеллы и выполнять вредоносные payloads с помощью PowerShell или Command Prompt.

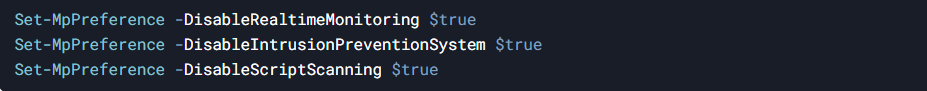

После проникновения в сеть группа Ghost быстро отключает меры безопасности с помощью команд, таких как:

Этот PowerShell-скрипт отключает функции мониторинга в реальном времени, предотвращения вторжений и сканирования скриптов в Windows Defender. Затем злоумышленники распространяют ransomware, такие как ElysiumO.exe или Locker.exe, которые шифруют файлы, исключая системные каталоги, чтобы избежать полного вывода устройств из строя. После шифрования удаляются Volume Shadow Copies и Windows Event Logs, что затрудняет восстановление данных.

Инфраструктура управления и контроля:

Группа Ghost активно использует инструмент Cobalt Strike Beacon, предназначенный для тестирования на проникновение, но перепрофилированный для вредоносных операций управления и контроля (C2). Коммуникации C2 осуществляются через HTTP/HTTPS, часто с использованием прямых IP-адресов вместо доменов.

Для эксфильтрации данных наблюдаются ограниченные передачи на платформы, такие как Mega.nz или серверы Cobalt Strike Team, хотя группа чаще угрожает утечкой данных, чем осуществляет её в крупных масштабах.

Методология атак и тактическое развитие:

Группа Ghost делает упор на скорость, часто переходя от первоначального взлома к развертыванию ransomware в течение нескольких часов. Перемещение по сети осуществляется с помощью Windows Management Instrumentation Command-Line (WMIC) и закодированных PowerShell-скриптов, например:

Этот скрипт запускает Cobalt Strike Beacon в памяти, обеспечивая скрытую доставку вредоносных payloads. Инструменты, такие как SharpShares и Ladon 911, используются для обнаружения сетевых ресурсов и сканирования уязвимостей SMB (CVE-2017-0143/0144).

Хотя группа Ghost минимизирует механизмы постоянства, она иногда создает локальные/доменные учетные записи и использует инструменты с открытым исходным кодом, такие как BadPotato и GodPotato, для повышения привилегий. Эти инструменты эксплуатируют уязвимости в механизмах олицетворения токенов Windows для получения доступа уровня SYSTEM, что критически важно для развертывания вторичных payloads.

Стратегии смягчения и лучшие практики:

- Управление обновлениями: Приоритетное устранение уязвимостей, таких как CVE-2018-13379 и уязвимостей ProxyShell.

- Сегментация сети: Реализация строгой сегментации для ограничения перемещения злоумышленников по сети.

- MFA, устойчивое к фишингу: Внедрение многофакторной аутентификации (MFA) для всех привилегированных учетных записей и учетных записей электронной почты.

- Целостность резервных копий: Поддержание автономных и неизменяемых резервных копий для восстановления без выплаты выкупа.

Дополнительные рекомендации:

- Мониторинг активности PowerShell: Постоянное наблюдение за подозрительными PowerShell-скриптами.

- Анализ поведения: Использование аналитики поведения для обнаружения массового шифрования файлов или удаления логов, что характерно для ransomware.

- Следование рекомендациям CISA: Соблюдение Cross-Sector Cybersecurity Performance Goals (CPGs) и внедрение многоуровневой стратегии защиты.

Заключение:

Атаки группы Ghost ransomware представляют серьезную угрозу в глобальном масштабе. Организации могут защитить себя, следуя приведенным выше рекомендациям, включая своевременное обновление систем, сегментацию сети и строгий контроль доступа. Совместные инициативы, такие как #StopRansomware, играют важную роль в распространении информации об угрозах и укреплении устойчивости как в государственном, так и в частном секторах.

Дополнительные меры:

- Обучение сотрудников: Повышение осведомленности сотрудников о фишинге и других киберугрозах.

- Обновление инструментов безопасности: Регулярное обновление антивирусов, сетевых средств защиты и других инструментов безопасности.

- Привлечение внешних экспертов: Проведение аудита систем безопасности и выявление уязвимостей с помощью специалистов.

Соблюдение этих мер позволит организациям минимизировать риски, связанные с атаками Ghost ransomware и другими киберугрозами.