Уязвимость в брандмауэрах SonicWall позволяет злоумышленникам перехватывать сеансы SSL VPN

В последнее время специалисты по кибербезопасности выявили критическую уязвимость в брандмауэрах SonicWall. Уязвимость, зарегистрированная под кодом CVE-2024-53704, позволяет злоумышленникам взламывать сеансы SSL VPN и получать несанкционированный доступ.

Эта уязвимость затрагивает версии SonicOS 7.1.x (7.1.1-7058 и более ранние), 7.1.2-7019 и 8.0.0-8035. Атакующие могут обойти аутентификацию, перехватывать активные VPN-сеансы и управлять ими без каких-либо учетных данных.

По данным исследователей безопасности BishopFox, проблема связана с механизмом обработки Base64-кодированных сессионных файлов cookie в системе аутентификации SSL VPN.

Основные недостатки, приводящие к уязвимости:

✅ Неправильная реализация алгоритма аутентификации – позволяет злоумышленникам манипулировать cookie-файлами и обходить проверку подлинности.

✅ Некорректная обработка нулевых символов – функция getSslvpnSessionFromCookie не проверяет корректность Base64-кодированных строк, что дает возможность обойти аутентификацию.

Как выполняется атака?

1️⃣ Первичный вход в систему: злоумышленник отправляет POST-запрос на /cgi-bin/userLogin, передавая имя пользователя, пароль, домен и параметр login=true.

2️⃣ Создание swap cookie: сервер отвечает, отправляя клиенту Base64-кодированный swap cookie через заголовок Set-Cookie.

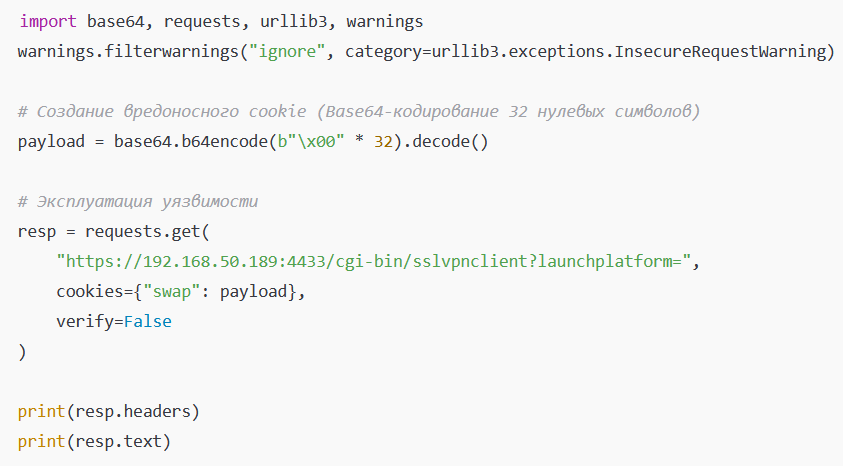

3️⃣ Перехват сеанса: атакующий модифицирует swap cookie, используя 32 нулевых символа в Base64-кодировке, и отправляет следующий GET-запрос:

Этот код позволяет злоумышленнику получить контроль над VPN-сеансами, просматривать закладки виртуального офиса, загружать конфигурационные файлы клиентов и разрывать активные сеансы пользователей.

Если атака будет успешной, злоумышленники могут:

➡️ Проникнуть в корпоративные сети без авторизации.

➡️ Получить доступ к конфиденциальной информации.

➡️ Перехватить и использовать активные VPN-сеансы.

Обнаружить такую атаку сложно, но организации могут настроить специальное логирование, чтобы фиксировать подозрительные действия.

Компания SonicWall выпустила критические обновления безопасности 7 января 2025 года. После их установки брандмауэры автоматически блокируют попытки эксплуатации уязвимости.

🔹 Рекомендации по защите:

✅ Немедленно обновите SonicWall до последней версии.

✅ Настройте мониторинг логов на предмет подозрительных входов в VPN.

✅ Используйте строгие политики безопасности для VPN-доступа.

CVE-2024-53704 – критическая уязвимость, представляющая серьезную угрозу для сетевой безопасности. Она позволяет атакующим перехватывать VPN-сеансы, получать доступ к конфиденциальным данным и свободно перемещаться по корпоративным сетям.

Поэтому компаниям и пользователям необходимо срочно установить исправления от SonicWall. Киберпреступники оперативно используют такие уязвимости, поэтому своевременные обновления и надежные меры защиты крайне важны.

🔹 Кибербезопасность – это постоянное обновление и бдительность!